Манул пля))

Для конфигурации оборудования используется утилита winbox, актуальную версию можно скачать с сайта, так же можно воспользоваться консолью (но не рекомендуется), для настройки с помощью консоли вам понадобится кабель USB to COM, и переходник мама-мама(null modem). Скорость консольного порта 9600.

Контент мой. При размещении данной информации у себя на ресурсе, обязательно приложить ссылку на сей ресурс (http://broken.ufanet.ru), и оповестить меня сообщением, либо комментарием к статье!

1. Первоначальная настройка

Запускаем Winbox, сразу пишем адрес 192.168.88.1, либо тыркаем на троеточие и выбираем из списка.

При первом подключении к микротику из Winbox выскочит окошко:

либо не выскочит. Если выскакивает — жмем Ок, при этом дефолтный скрипт не удаляется, что есть хорошо и нужно нам.

Дефолтный конфиг такой:

1 порт — Wan, dhcp-клиент.

2-5 порты объединены и настроены фаервольные NAT-правила в сторону WAN, на эти объединенные порты включен dhcp–сервер, раздается сетка 192.168.88.0/24.

Начинаем с настройки интерфейсов:

Идем в IP > Addresses

Тут мы встаем перед выбором: изменять дефолтную конфигурацию, не менять ее вовсе, или менять ее путем ее удаления и создания новой. Я выбираю изменить дефолтную путем ее изменения)

После смены IP адреса Микротик ВНЕЗАПНО отваливается) Можно повторно подключиться к нему по mac-адресу, либо сменить свой IP на IP с диапазона, который мы поставили.

Настройка пула dhcp:

Идем в IP > pool

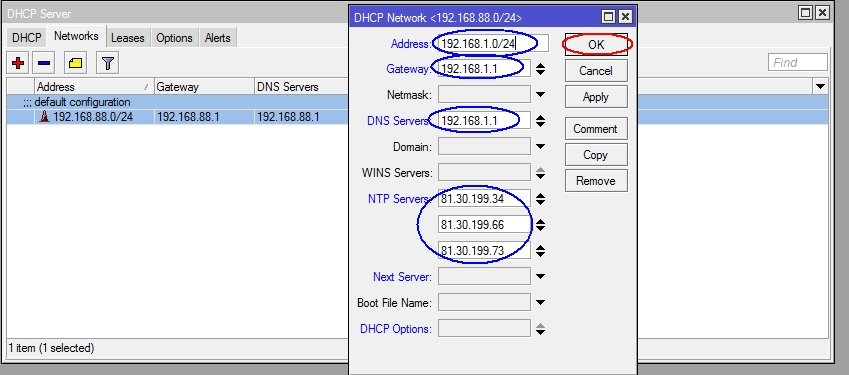

Настройка Dhcp-сервера:

Идем в IP > DHCP Server

Настройка DNS:

Идем в IP > DNS, правим тут

и тут. Тут еще добавляем наши dns-сервера: 81.30.199.5 (dns1) и 81.30.199.94 (dns2).

Так же в терминале набираем

ip dns set servers=81.30.199.5,81.30.199.94 allow-remote-requests=yes

данная команда прописывает DNS сервера до которых будет стучаться сам микротик.

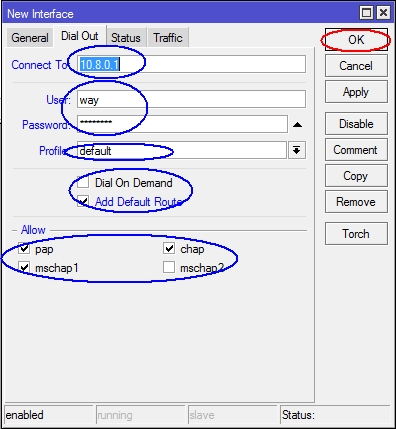

Настройка PPTP-client:

ВАЖНО!!! Если у клиента динамический серый IP, то надо в терминале набрать команду:

ip dhcp-client set ether1-gateway default-route-distance=2

для того, чтобы маршруту, пришедшему по dhcp отдавалась бОльшая метрика, чем у VPN.

А если у клиента статический серый IP, то надо удалить dhcp-client на ether1, для чего заходим в IP -> DHCP Client. Тут удаляем строку ether1-gateway, тем самым удаляется клиент на интерфейсе, как ни странно.

Затем идем в IP -> Addresses:

Настраиваем IP-адрес и подсеть, которую дали (обычно 10.6z.xy.qr)

Настройка маршрутов

Так же не забываем прописать маршрут до сети 10.0.0.0/8 и другие важные маршруты, для чего идем в IP -> Routes:

Таким же макаром добавлем жизненно важные маршруты:

10.0.0.0/8 через шлюз сети, отданной по dhcp (обычно 10.6z.xy.1)

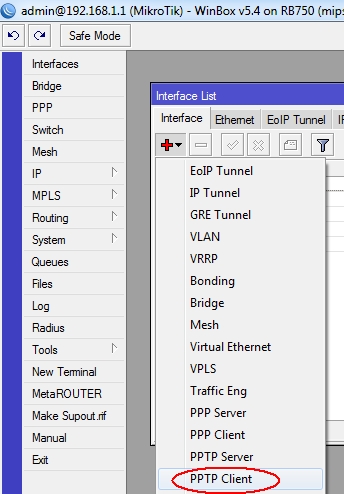

Ну а теперь идем в Interfaces, жмем на +

и настраиваем:

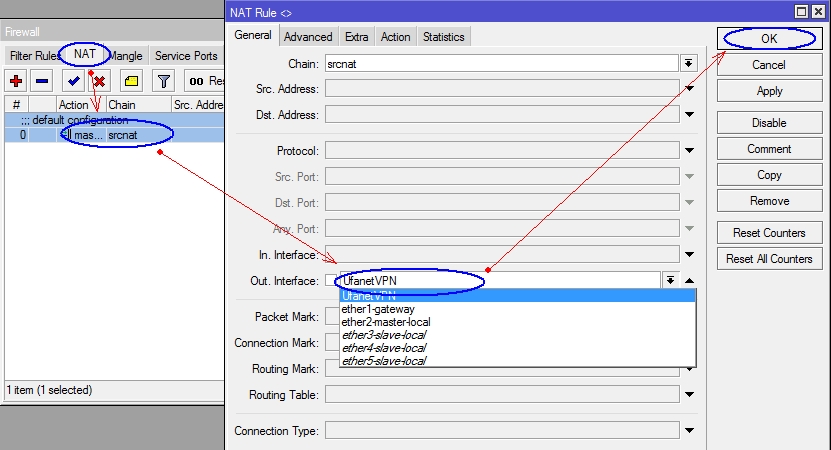

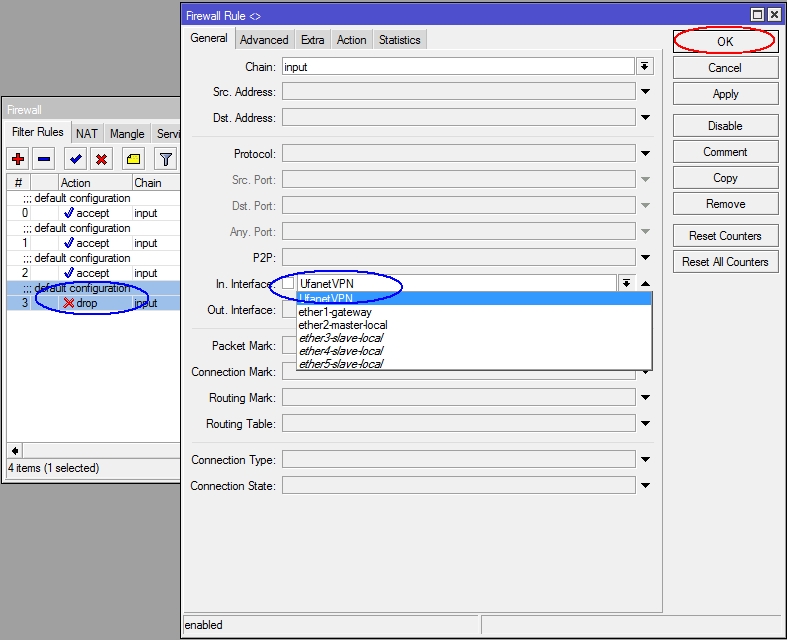

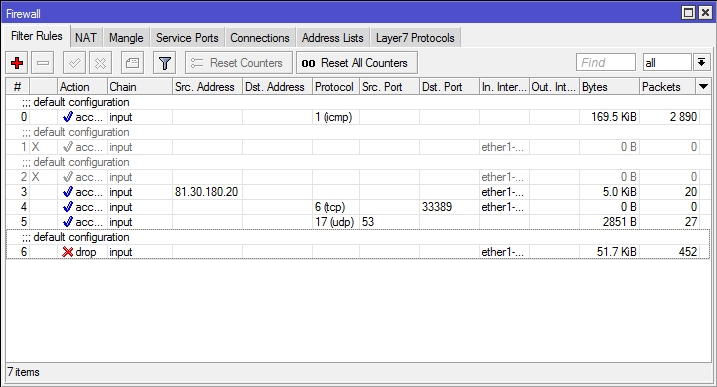

Настройка Firewall:

Идем в IP -> Firewall

Делаем интернеты (маскарадим):

Идем в NAT, и далее исправляем как на картинке:

Теперь интернеты должны появиться.

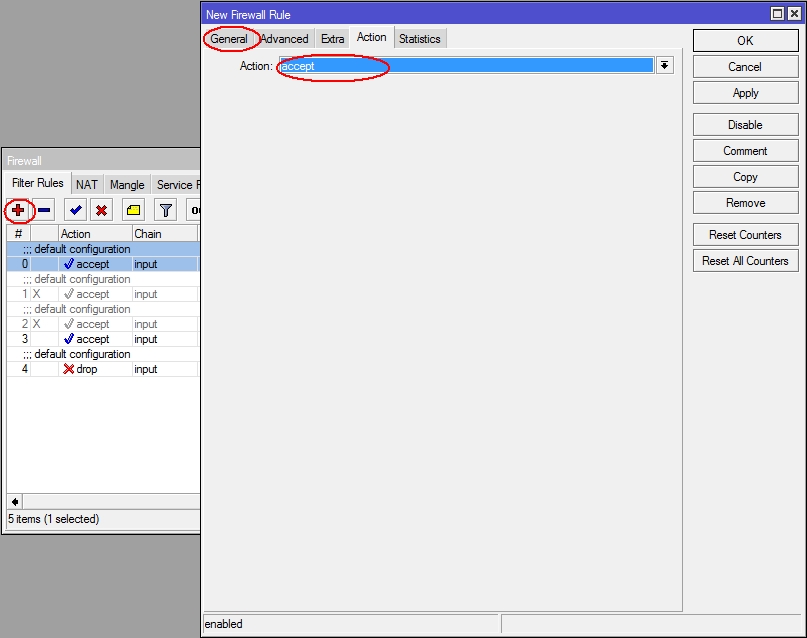

Firewall должен фаерволлить, так что allow-all тут не пойдет, так что дропаем все приходящие пакеты:

Так же выключаем правила accept на ether1. Что есть нам нужно

Настройка проброса портов (dstNAT) на примере RDP:

Сперва разрешаем входящий порт (произвольный):

И снова перетаскиваем правило повыше

Теперь переходим к настройке самого проброса:

Вот, в принципе, все по настройке VPN и близких к нему вещах.

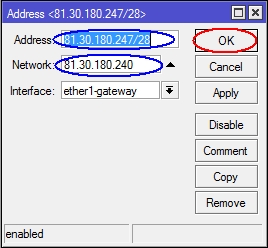

Настройка IPN

Настройка IP-адреса на интерфейсе:

Первым делом сносим dhcp-client на ether1, для чего идем в IP -> DHCP Client и удаляем там запись об ether1.

Затем идем в IP -> Addresses:

Настраиваем IP-адрес и подсеть, которую дали:

Настройка маршрутов

Так же не забываем прописать маршрут по-умолчанию и другие важные маршруты, для чего идем в IP -> Routes:

Таким же макаром добавлем жизненно важные маршруты:

dns1 — 81.30.199.5

dns2 — 81.30.199.94

Возможные косяки

Бывает, что при такой настройке не работает DNS на микротике, так что добавляем разрешающее правило для прихода DNS-пакетов:

Настройка EoIP

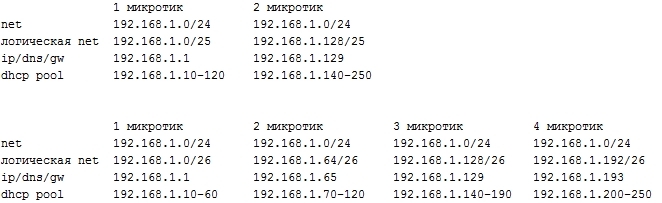

Самое важное — обе удаленные сети должны быть в одной подсети! Но микротики должны иметь разные IP адреса, к примеру:

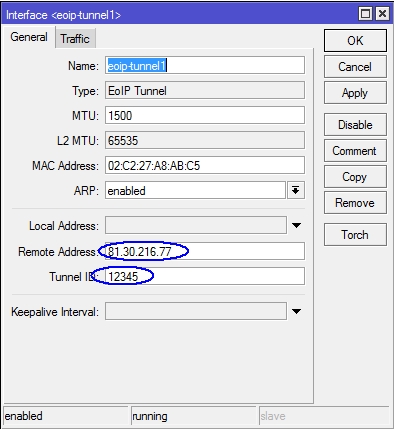

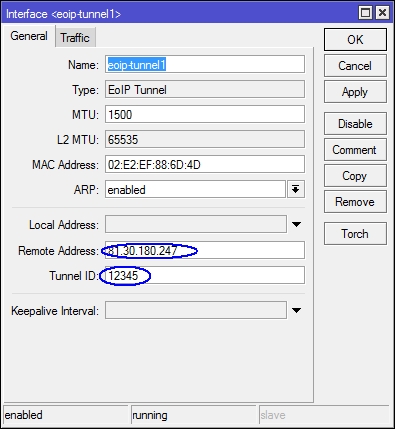

Добавление EoIP интерфейса

Идем в Interfaces. Плюсиком добавляем EoIP tunnel, тыркаем на него и заполняем данные Remote Address и придумываем Tunnel ID (1-65535).

На другом микротике делаем то же самое, соответственно указываю Remote Address первого микротика.

Если руки не кривые, то тунели уже должны были подняться.

Добавление Bridge

Там же, в Interfaces‘ах, добавляем Bridge и просто тыркаем Ok, его настраивать не нужно. На другом микротике делаем то же самое.

Добавление портов в Bridge

Идем в Bridge, попутно наблюдая там появившийся уже бридж, идем в закладку Ports, тыркаем на плюсег, и добавляем туда ether2:

и eoip-tunnel1 абсолютно так же.

На другом микротике делаем то же самое.

Важно! Добавленные нами порты должны появиться в роли designated port!

Если это не так — работать не будет.

Теперь банально пингами можно проверить работу объединения.

Возможные косяки

Бывает, что ПК с одного удаленного офиса получает IP-адрес от DHCP-сервера другого офиса, соотвественно, получает неверные настройки текущей сети и вообще все плохо. Решений тут несколько:

— Использовать статические адреса. Не трууу…

— Оставить только один dhcp-сервер. Не тру, ибо если пропадет связь до удаленной точки, то у них не будет IP-адресов, соотвественно там будут все сосать…

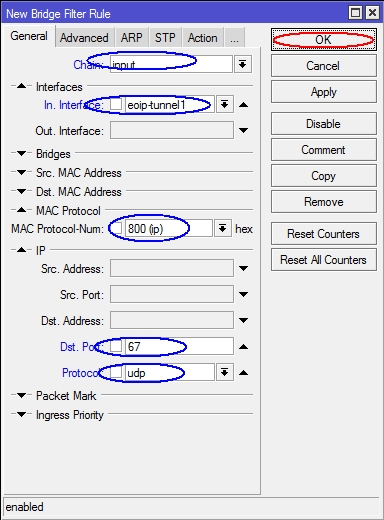

— Настроить по-человечески firewall на бридже, заблокировав dhcp-пакеты, пришедшие на EoIP интерфейс.

Начинаем:

Идем в Bridge и тыкаем на Settings. Ставим галочку Use IP Firewall:

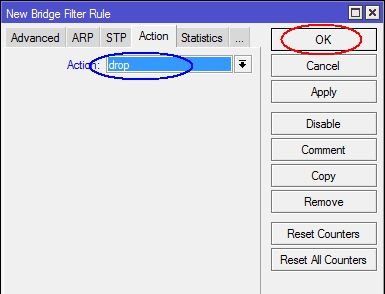

Идем в закладку Filters и добавляем новое правило:

Уведомление: Настройка RIP между FreeBSD и Mikrotik

Здесь надо 2 лан порта или 1 ?

Один lan-порт, который является мастером для свитч-группы